'Alugue um hacker': Telegram permite contratar criminosos por R$ 600

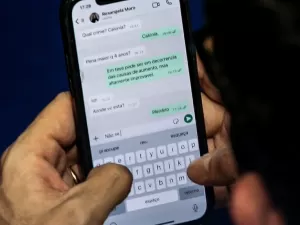

Até pouco tempo, se você quisesse contratar alguém para fazer um serviço sujo na internet, precisava manjar de deep web, a camada que não aparece em mecanismos de buscas e, por isso, também é usada para ilegalidade. Agora, basta uma busca no Telegram para "alugar" um hacker do mal. O alerta foi feito pela empresa de segurança Eset: o crime ficou mais acessível e lucrativo.

[Telegram] é mais fácil de usar que a deep web, é mais rápido que o Tor [navegador que criptografa informações] e está ao alcance de todos Mario Micucci, pesquisador de segurança da Eset

O app traduz conversas em diferentes línguas e conta com recursos de privacidade muito úteis para quem não quer ser identificado: dá para ocultar o telefone em grupos e usar mensagens que se autodestroem.

Quanto custa e o que é oferecido

Tilt navegou por vários canais públicos do Telegram e descobriu a tabela de preços:

- Para hackear Instagram, WhatsApp, Skype, Twitter, Facebook ou TikTok, o preço é o mesmo: US$ 120 (quase R$ 600). O "pacote" promete acesso a senhas de uma conta indicada pela pessoa -- há, inclusive, um "suporte": se o alvo trocar a senha num período de seis meses, eles fornecem novo acesso para o contratante.

- Para ter acesso total ao celular de uma pessoa, Android ou iOS, o preço é de US$ 300 (cerca de R$ 1.480). Inclui mensagens, chamadas, localização, notas e galeria de fotos.

- Para hackear câmeras, computadores, contas do jogo FreeFire, contas bancárias e até de canais do YouTube, o valor varia conforme número de seguidores. O canal, cujo slogan é "um hacker a uma mensagem de distância", diz que trabalha com cibercriminosos supostamente indianos.

O pagamento é feito em criptomoeda:

- Se pagar metade do valor adiantado, leva até 6 horas;

- Se pagar o valor total adiantado, leva até duas horas.

As moedas digitais costumam ser usadas por criminosos, pois são difíceis de serem rastreadas —as transações podem ser feitas de forma anônima (com pseudônimo), com criptografia e sem regulamentação de bancos centrais. Ainda assim, autoridades conseguem usar ferramentas para detectar a movimentação para investigar, por exemplo, tentativas de lavagem de dinheiro.

Um dos canais conta até com seção de clientes supostamente satisfeitos, com "prints" de agradecimento pelo serviço realizado, e área chamada de "garantia" — dizem que são "apenas profissionais com pelo menos cinco anos de experiência" que trabalham para o grupo.

Como acontece a invasão

Quando o cibercriminoso tem um alvo, começa a buscar senhas e, para isso, "bombardeia a vítima com links via telefone ou e-mail, para que ela clique e ceda algum dado", diz o delegado Carlos Afonso, da DCCiber (Divisão de Crimes Cibernéticos), de São Paulo.

Como muita gente usa as mesmas senhas para vários logins, é fácil conseguir acesso a um determinado serviço.

Invasão e espionagem são crimes

Segundo o delegado, esses serviços oferecidos via Telegram podem ser golpe: as pessoas oferecem o "trabalho sujo", recebem o dinheiro e depois somem. E depois você não tem com quem reclamar.

Newsletter

Um boletim com as novidades e lançamentos da semana e um papo sobre novas tecnologias. Toda sexta.

Quero receberInvadir conta, computador ou celular de pessoas é crime, com pena de detenção de três meses a um ano mais multa.

Está no artigo 154A, do Código Penal, que fala da "invasão de dispositivo informático alheio, conectado à rede ou não, mediante violação indevida de mecanismo de segurança".

Caso haja obtenção de comunicações privadas (algo também sugerido no "menu dos hackers" no Telegram) a reclusão pode ir de seis meses a dois anos.

O que fazer se for vítima

Segundo Afonso, quem for vítima de invasão deve sempre tentar reaver o acesso a contas direto com as plataformas e, na sequência, fazer um B.O. (boletim de ocorrência).

"Quanto mais informações as pessoas puderem colocar, melhor. Nem que seja um número de telefone usado para transmitir uma mensagem com link malicioso ou alguma captura de tela com a troca de conversa", disse. Existe uma priorização de casos para serem investigados, e o boletim de ocorrência os ajuda —inclusive, para verificarem casos mais comuns e a gravidade dos crimes.

Hackearam minha rede social

No caso do Instagram e Facebook, é possível notificar a rede por meio da página instagram.com/hacked e facebook.com/hacked. Endereço é apropriado para quem acha que a conta foi invadida, esquecimento de senha, perda de acesso à autenticação de dois fatores e conta desativada.

Perdeu WhatsApp após clonarem seu número

Entre em contato com sua operadora para solicitar o bloqueio do número. Depois envie um e-mail para support@support.whatsapp.com. No assunto, escreve Perdido/roubado: desative a minha conta. No corpo de mensagem coloque seu número com código do país (+55, no caso do Brasil) e DDD (Exemplo: +5511999998888); além de escrever o que ocorreu (em português mesmo)

Perdeu somente o acesso ao WhatsApp

Envie um e-mail para support@support.whatsapp.com. No assunto, escreve Perdido/roubado: desative a minha conta. No corpo de mensagem coloque seu número com código do país (+55, no caso do Brasil) e DDD (Exemplo: +5511999998888); além de escrever o que ocorreu (em português mesmo)

Como prevenir o crime

O Ministério da Justiça disse que vai buscar subsídios para responsabilizar os envolvidos e prevenir novos casos, mas não informou nenhuma medida ativa para esse tipo de oferta de serviços ilegais.

Disse que mantém "diálogo com todas as plataformas de redes sociais, visando ampliar a segurança no ambiente digital aos usuários, em especial, às crianças e adolescentes, grupo mais vulnerável a golpes e crimes".

Já o Telegram, que tem histórico de ignorar pedidos da Justiça brasileira, não respondeu ao pedido da reportagem por um posicionamento.

Em 2022, o app foi bloqueado por não ter cumprido pedido do ministro Alexandre de Moraes, do STF. Em 2023, quando a polícia pediu informações sobre grupos neonazistas, entregou apenas dados parciais, o que levou a novo bloqueio. Depois disso, passou a ter um escritório de advocacia local para responder somente às demandas judiciais.

A Polícia Federal não respondeu à solicitação da reportagem —caso respondam, atualizaremos o texto.

Como se proteger de invasões

É difícil prever como cibercriminosos podem tentar invadir ou espionar senhas, mas alguns cuidados aumentam sua segurança e dificultam a vida de quem quer violar sua privacidade.

Tenha senhas fortes: é comum tentem usar senhas e logins previamente vazados para adivinhar a senha das vítimas. No site Have I Been Pwned? (algo como "fui sacaneado?", em tradução livre) você consegue saber se isso já aconteceu com você e trocar por uma opção forte.

Habilite autenticação de dois fatores: é uma camada extra para acessar dua conta mesmo que cibercriminoso saiba sua senha. Dá para habilitar na maioria das redes sociais e e-mails.

Evite links com origem e destinos suspeitos: sempre desconfie de links recebidos por e-mail, SMS ou WhatsApp, que indiquem urgência para clicar em algo e realizar uma ação. Chamado de phishing, esse tipo de tática é a mais manjada para "pescar" sua atenção".

"Se você não é correntista do banco e recebe mensagem dele, ignore; estão pedindo dinheiro? Só envie antes de ligar e se assegurar que você conhece a pessoa. Recebeu algum e-mail com promoção imperdível, cheque se a informação é verdadeira", resume Afonso.

Instale apenas apps de lojas oficiais: tanto App Store, da Apple, como a Play Store, do Google, analisam os programas antes de liberaram para download. Evite também baixar programas recebidos por links —prefira entrar na loja e digitar o nome do app.

Mantenha apps e sistema operacional atualizados: updates costumam incluir correções de brechas de segurança exploradas por cibercriminosos.

Está sem conexão? Evite redes wi-fi públicas: é muito fácil invadir redes sem proteção para obter informações sensíveis de terceiros. Use apenas em último caso.

De olho na câmera: a maioria dos celulares e computadores modernos acende uma luz quando a câmera está ativa, então fique de olho ou cubra com uma barreira física (post-it ou adesivo). Pode parecer paranóico, mas até Mark Zuckerberg faz isso, já que hackers podem acessar sua câmera à distância. Outra medida importante é checar quais apps têm permissão para acessá-la — se tiver algum muito esquisito (como uma calculadora), apague-o.

*O jornalista viajou para o Uruguai a convite da Eset

Deixe seu comentário