Como deixar WhatsApp e Telegram mais protegidos

Ao ser questionada no Twitter se o Telegram foi hackeado no caso das conversas atribuídas ao ex-juiz Sérgio Moro, hoje ministro da Justiça e Segurança Pública, e ao procurador Deltan Dallagnol que vazaram e foram divulgadas pelo site Intercept Brasil, a empresa responsável pelo aplicativo deu uma resposta curta e direta.

"Não há evidência de qualquer invasão. É mais provável que tenha sido malware ou alguém que não esteja usando uma senha de verificação em duas etapas", disse o Telegram em sua conta no Twitter.

Malwares são vírus ou qualquer outro tipo de programa desenhados para danificar ou roubar dados e dispositivos.

A senha de verificação em duas etapas, por sua vez, é considerada uma medida essencial para deixar aplicativos de bate-papo mais seguros - mas não necessariamente 100% imunes a acessos indevidos.

Tanto o Telegram quanto o WhatsApp oferecem a função.

Como ativar a verificação em duas etapas?

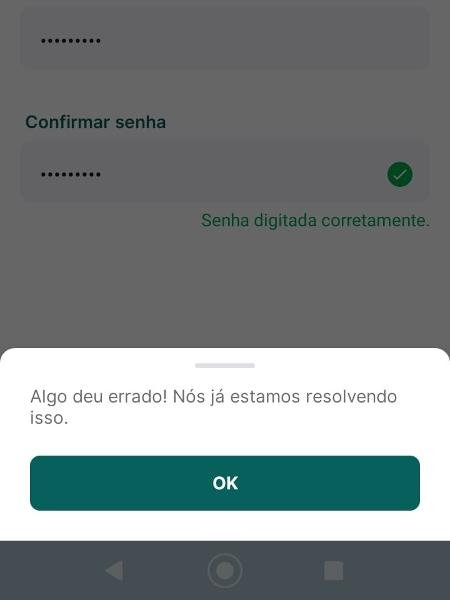

Para ativar a verificação em duas etapas no WhatsApp, vá em Configurações (símbolo de uma engrenagem no canto direito da tela). Clique em Conta, Verificação em duas etapas e, finalmente, em Ativar.

"Ao ativar este recurso, você terá a opção de inserir seu endereço de e-mail. Este endereço de e-mail será utilizado para que o WhatsApp possa lhe enviar um link para desativar a verificação em duas etapas caso você esqueça o PIN e também para ajudar a proteger a sua conta", explica o aplicativo.

"Nós não verificamos este endereço de email para confirmar sua autenticidade. Recomendamos que você forneça um endereço de email autêntico, pois assim você reduz o risco de ficar sem acesso à sua conta caso esqueça o PIN", sugere o WhatsApp.

No caso do Telegram, o passo-a-passo é similar. Você fazer isso em Configurações > Privacidade e Segurança > Verificação em duas etapas.

Uma vez habilitada, é preciso do código SMS e também da sua senha para entrar, explica o tutorial do Telegram, dizendo que é possível também definir um email para recuperação da senha, que ajuda em caso de esquecimento da senha. Há ainda a possibilidade de escolher uma "dica" para lembrar a palavra-chave.

"Se você fizer isso, lembre-se de que é importante que o email de recuperação também seja protegido com uma senha forte e verificação em duas etapas, quando possível", alerta o Telegram.

É possível ainda configurar mensagens, fotos, vídeos e arquivos para autodestruição em um determinado período depois que elas foram lidos ou abertos pelo destinatário. "A mensagem desaparecerá do seu dispositivo e do de seu amigo", diz o aplicativo.

'Não o protegemos da sua mãe'

A verificação em duas etapas ou o uso da função de autodestruição não são garantias de que conversas não serão acessadas indevidamente, mas aumentam a proteção e dificultam ataques, bem como o uso indevido de informações pessoais.

"Lembre-se de que não podemos protegê-lo de sua própria mãe se ela pegar seu telefone desbloqueado sem uma senha. Ou do seu departamento de TI, se eles acessarem seu computador no trabalho. Ou de qualquer outra pessoa que tenha acesso físico ou root aos seus telefones ou computadores que estejam executando o Telegram", diz o aplicativo.

Apesar de o Telegram e o WhatsApp prometerem segurança e privacidade com suas mensagens criptografadas de ponta a ponta, existem ainda outras formas de interceptar conversas nesses aplicativos.

Um golpe é o chamado "SIM swap", no qual hackers clonam temporariamente o cartão de operadora - isso pode ser feito por funcionários de empresas de telefonia ou por um golpista munido de dados pessoais que liga para o atendimento e se passa pelo titular da linha.

A partir daí, sequestra-se as contas dos aplicativos e as senhas de acesso podem ser recebidas por SMS pelo invasor, que está temporariamente com o SIM da pessoa.

Outra forma de acesso é via backups salvos na nuvem, que podem ser feitos, por exemplo, por meio de malwares. O WhatsApp salva no Google Drive ou no iCloud, se o sistema for Android ou IOS, respectivamente. Já o Telegram salva em uma nuvem própria do aplicativo.

Mas conversas salvas na nuvem não estão criptografadas, porque a criptografia já foi desfeita quando a mensagem foi lida. A criptografia embaralha as conversas, impedindo que sejam lidas, apenas durante o trajeto do emissor ao destinatário.

Outra forma é a captura de tela, por um dos iterlocutores ou participantes de grupo.

"Infelizmente, não há uma maneira 'à prova de balas' para detectar capturas de tela em determinados sistemas", diz o Telegram, que promete se esforçar para alertar o usuário sobre capturas de tela feitas em chats secretos.

"Mas ainda será possível contornar essas notificações e fazer capturas de tela silenciosamente", esclarece o aplicativo.

O conselho do Telegram é compartilhar informações confidenciais apenas com pessoas de confiança. "Afinal, ninguém pode impedir uma pessoa de tirar uma foto da tela com um dispositivo diferente ou uma câmera fotográfica tradicional", diz o tutorial do Telegram .

Ataque a Moro

Cinco dias antes de o Intercept Brasil revelar conversas de integrantes da Lava Jato, o ministro Sergio Moro tinha informado à Polícia Federal uma tentativa de invasão ao seu aparelho celular. No dia 4 de junho, a assessoria do Ministério da Justiça e Segurança Pública informou que, após suspeitar dos ataques, Moro trocou de aparelho celular.

O ministro recebeu uma ligação de número desconhecido, mas, mesmo assim, atendeu. Momentos após essa ligação, o invasor acessou o Telegram de Moro. Segundo a assessoria do Ministério, há pelo menos dois anos o ministro não usava o aplicativo. Moro trocou de linha e pediu à PF para investigar o caso.

Peritos da PF extraíram os dados do aparelho do ministro para avaliar se o invasor conseguiu copiar dados do telefone.

Não se sabe se essa aparente tentativa de ataque ao celular do ministro está relacionada ao vazamento das conversas dele com Deltan Dallagnol.

O The Intercept informou apenas que conseguiu "mensagens privadas, gravações em áudio, vídeos, fotos, documentos judiciais e outros itens enviados por uma fonte anônima", que contatou o site semanas atrás, "bem antes da notícia da invasão do celular do ministro Moro" na semana passada.

Hacker agressivo e sorrateiro

Apesar de o Telegram afirmar que não houve ataque hacker a seu sistema, a força-tarefa da Operação Lava Jato publicou uma nota de esclarecimento afirmando que as mensagens foram obtidas por meio de uma invasão.

"O modo de agir agressivo, sorrateiro e dissimulado do criminoso é um dos pontos de atenção da investigação. Aproveitando falhas estruturais na rede de operadoras de telefonia móvel, o hacker clonou números de celulares de procuradores e, durante a madrugada, simulou ligações aos aparelhos dos membros do MPF", diz a nota.

"Para tanto, valeu-se de 'máscaras digitais', indicando como origem dessas ligações diversos números, como os dos próprios procuradores, os de instituições da República, além de outros do exterior", diz o MPF.

Ainda segundo a nota, o hacker ainda sequestrou identidades e se passou por procuradores e jornalistas em conversas com terceiros para conseguir mais informações. Também segundo o MPF, foram identificadas tentativas de ataques em aparelhos de parentes dos procuradores.

A Procuradoria-Geral da República determinou a instauração de um procedimento administrativo para acompanhar a apuração de tentativas de ataques cibernéticos a membros do Ministério Público Federal, sobretudo procuradores que integram a força-tarefa Lava Jato.

ID: {{comments.info.id}}

URL: {{comments.info.url}}

Ocorreu um erro ao carregar os comentários.

Por favor, tente novamente mais tarde.

{{comments.total}} Comentário

{{comments.total}} Comentários

Seja o primeiro a comentar

Essa discussão está encerrada

Não é possivel enviar novos comentários.

Essa área é exclusiva para você, assinante, ler e comentar.

Só assinantes do UOL podem comentar

Ainda não é assinante? Assine já.

Se você já é assinante do UOL, faça seu login.

O autor da mensagem, e não o UOL, é o responsável pelo comentário. Reserve um tempo para ler as Regras de Uso para comentários.